HTB Sherlock - Heartbreaker Writeup

HTB Sherlock - Heartbreaker Writeup

HTB Sherlock - Heartbreaker WriteupScenariusz Zadania

Ostrzeżenie o delikatnej sytuacji! Klient został właśnie poinformowany o niepokojących raportach wskazujących na potencjalne naruszenie ich bazy danych, z informacjami rzekomo krążącymi na rynku darknet. Jako odpowiedzialny za reagowanie na incydenty, Twoim zadaniem jest dojście do sedna sprawy. Musisz przeprowadzić dochodzenie w sprawie e-maila otrzymanego przez jednego z ich pracowników, zrozumieć implikacje i odkryć wszelkie możliwe powiązania z naruszeniem danych. Skoncentruj się na analizie artefaktów dostarczonych przez klienta, aby zidentyfikować znaczące wydarzenia, które miały miejsce na komputerze ofiary.

(ang. Delicate situation alert! The customer has just been alerted about concerning reports indicating a potential breach of their database, with information allegedly being circulated on the darknet market. As the Incident Responder, it’s your responsibility to get to the bottom of it. Your task is to conduct an investigation into an email received by one of their employees, comprehending the implications, and uncovering any possible connections to the data breach. Focus on examining the artifacts provided by the customer to identify significant events that have occurred on the victim’s workstation.)

Rozwiązanie

Zadanie 1

Ofiara otrzymała e-mail od niezidentyfikowanego nadawcy. Jaki adres e-mail został użyty do wysłania podejrzanego e-maila?

(ang. The victim received an email from an unidentified sender. What email address was used for the suspicious email?)

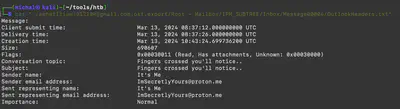

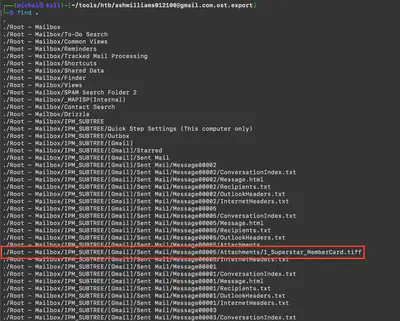

W katalogu wb-ws-01/C/Users/ash.williams/AppData/Local/Microsoft/Outlook/ znajduje się plik: [email protected]. Do analizy pliku wykorzystałem program pffexport. Następnie przejrzałem otrzymane przez użytkownika wszystkie wiadomości i znalazłem tę, która zawierała podejrzaną wiadomość (Rys 1).

Odpowiedź: [email protected]

Zadanie 2

Wygląda na to, że w e-mailu znajduje się link. Czy możesz podać pełny adres URL, pod którym był hostowany złośliwy plik binarny?

(ang. It appears there’s a link within the email. Can you provide the complete URL where the malicious binary file was hosted?)

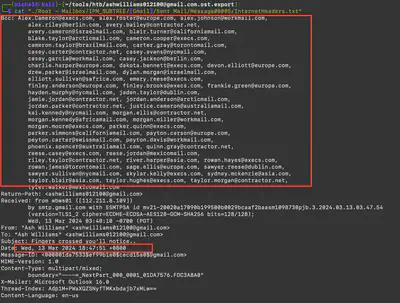

W tym samym katalogu znajdowała się również wiadomość (Rys 2).

Odpowiedź: http://44.206.187.144:9000/Superstar_MemberCard.tiff.exe

Zadanie 3

Aktor zagrożenia zdołał zidentyfikować dane uwierzytelniające AWS ofiary. Z jakiego typu pliku aktor zagrożenia wyciągnął te dane uwierzytelniające?

(ang. The threat actor managed to identify the victim’s AWS credentials. From which file type did the threat actor extract these credentials?)

Dalsze przeszukiwanie skrzynki pozwoliło na odnalezienie danych AWS (Rys 3).

Odpowiedź: .ost

Zadanie 4

Podaj rzeczywiste dane uwierzytelniające IAM ofiary znalezione w artefaktach.

(ang. Provide the actual IAM credentials of the victim found within the artifacts.)

Odczytanie wiadomości z poprzedniego zadania.

Odpowiedź: AKIA52GPOBQCK73P2PXL:OFqG/yLZYaudty0Rma6arxVuHFTGQuM6St8SWySj

Zadanie 5

Kiedy (UTC) został aktywowany złośliwy plik binarny na stacji roboczej ofiary?

(ang. When (UTC) was the malicious binary activated on the victim’s workstation?)

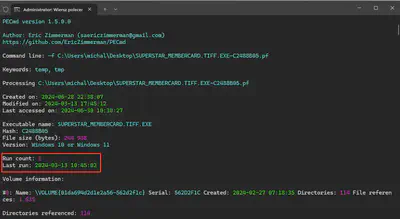

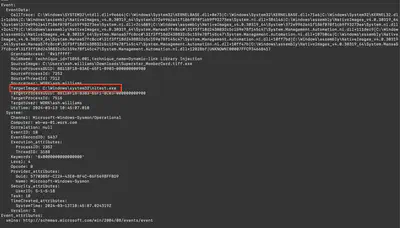

W katalogu wb-ws-01/C/Windows/prefetch znajduje się plik SUPERSTAR_MEMBERCARD.TIFF.EXE-C2488B05.pf. Aby pobrać dane z pliku prefetch, użyłem następującego polecenia PECmd.exe (Rys 4).

Odpowiedź: 2024-03-13 10:45:02

Zadanie 6

Po pobraniu i uruchomieniu pliku binarnego, ofiara próbowała wyszukać w internecie określone słowa kluczowe. Jakie to były słowa kluczowe?

(ang. Following the download and execution of the binary file, the victim attempted to search for specific keywords on the internet. What were those keywords?)

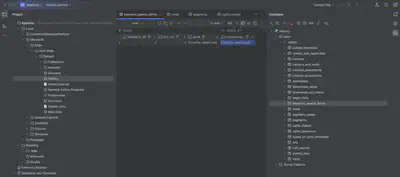

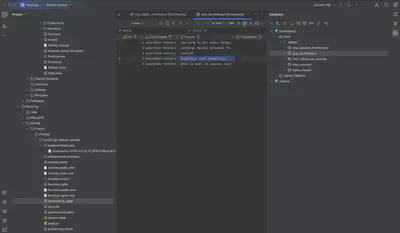

Najpierw sprawdziłem słowa kluczowe w przeglądarce Edge (Rys 5). Historia była zawarta w pliku: wb-ws-01/C/Users/ash.williams/AppData/Local/Microsoft/Edge/User Data/Default/History. Ona zaprowadziła mnie do tego, że użytkownik korzystał z Firefoxa. W pliku wb-ws-01/C/Users/ash.williams/AppData/Roaming/Mozilla/Firefox/Profiles/hy42b1gc.default-release/formhistory.sqlite znalazłem poniższe wyszukiwania (Rys 6).

Odpowiedź: superstar cafe membership

Zadanie 7

O której godzinie (UTC) złośliwy plik binarny pomyślnie wysłał identyczny złośliwy e-mail z komputera ofiary do wszystkich kontaktów?

(ang. At what time (UTC) did the binary successfully send an identical malicious email from the victim’s machine to all the contacts?)

Wracamy do naszej skrzynki pocztowej i sprawdzamy wysłane maile od użytkownika.

Odpowiedź: 2024-03-13 10:47:51

Zadanie 8

Ilu odbiorców było celem dystrybucji wspomnianego e-maila, z wyłączeniem konta e-mail ofiary?

(ang. How many recipients were targeted by the distribution of the said email excluding the victim’s email account?)

Z poprzedniego pliku znamy liczbę odbiorców.

Odpowiedź: 58

Zadanie 9

Jaki legalny program został wykorzystany do uzyskania szczegółowych informacji dotyczących kontrolera domeny?

(ang. Which legitimate program was utilized to obtain details regarding the domain controller?)

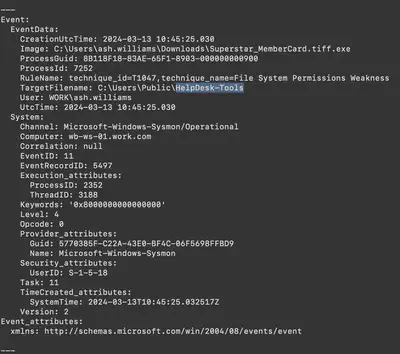

Za pomocą polecenia ./target/release/chainsaw search --skip-errors "Superstar_MemberCard.tiff.exe" wb-ws-01/C/ wyszukałem wszystkie eventy powiązane ze złośliwym oprogramowaniem. Prześledzenie wykrytych eventów pozwoliło na znalezienie programu (Rys 9).

Odpowiedź: nltest.exe

Zadanie 10

Określ domenę (wraz z subdomeną, jeśli dotyczy), która została użyta do pobrania narzędzia do eksfiltracji danych.

(ang. Specify the domain (including sub-domain if applicable) that was used to download the tool for exfiltration.)

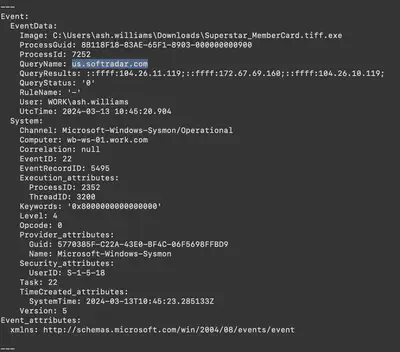

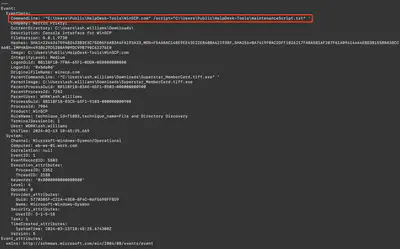

Z wykrytych powiązanych eventów z poprzedniego zadania (Rys 10).

Odpowiedź: us.softradar.com

Zadanie 11

Przestępca próbował ukryć narzędzie, aby uniknąć podejrzeń. Czy możesz podać nazwę folderu użytego do przechowywania i ukrycia programu do transferu plików?

(ang. The threat actor attempted to conceal the tool to elude suspicion. Can you specify the name of the folder used to store and hide the file transfer program?)

Z wykrytych powiązanych eventów z zadania 9 (Rys 11).

Odpowiedź: HelpDesk-Tools

Zadanie 12

Pod którą technikę MITRE ATT&CK podlega działanie opisane w zadaniu #11?

(ang. Under which MITRE ATT&CK technique does the action described in question #11 fall?)

Google :)

Odpowiedź: Masquerading

Zadanie 13

Czy możesz określić minimalną liczbę plików, które zostały skompresowane przed ich wyodrębnieniem?

(ang. Can you determine the minimum number of files that were compressed before they were extracted?)

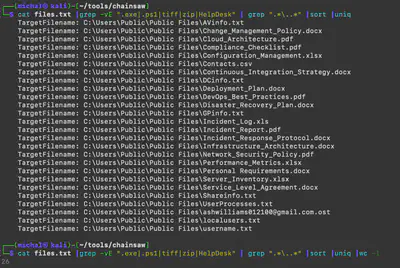

Ponownie skorzystałem z chainsaw. Za pomocą polecenia /target/release/chainsaw search --skip-errors "Superstar_MemberCard.tiff.exe" ../htb/C/ | grep TargetFilename > files.txt najpierw wyszukałem wszystkie wystąpienia pliku Superstar_MemberCard.tiff.exe, a następnie wykorzystałem grep, aby wylistować tylko te pliki, z którymi atakujący wszedł w interakcję. Po zebraniu wszystkich plików w jednym miejscu, wystarczyło zliczyć te, które miały wartość dla atakującego. Wykluczyłem wszystkie pliki exe, ps1, tiff oraz odrzuciłem katalog HelpTools, ponieważ był on używany przez atakującego do umieszczania narzędzi, oraz plik zip, który został wykorzystany przez atakującego do przesyłania plików (rys. 12).

Odpowiedź: 26

Zadanie 14

Aby wyprowadzić dane z komputera ofiary, binarny plik wykonał polecenie. Czy możesz podać pełne polecenie użyte do tej akcji?

(ang. To exfiltrate data from the victim’s workstation, the binary executed a command. Can you provide the complete command used for this action?)

Z wykrytych powiązanych eventów z zadania 9 (Rys 13).

Odpowiedź: "C:\Users\Public\HelpDesk-Tools\WinSCP.com" /script="C:\Users\Public\HelpDesk-Tools\maintenanceScript.txt"