HTB Sherlock - Constellation Writeup

HTB Sherlock - Constellation Writeup

HTB Sherlock - Constellation WriteupScenariusz Zadania

Zespół SOC został ostatnio poinformowany o potencjalnym istnieniu zagrożenia wewnętrznego. Stacja robocza podejrzanego pracownika została zabezpieczona i zbadana. Podczas analizy pamięci, Starszy Analityk DFIR zdołał wydobyć kilka interesujących URL-i z pamięci. Są one teraz dostarczone Tobie do dalszej analizy, aby odkryć jakiekolwiek dowody, takie jak wskazania na wyciek danych lub kontakt z złośliwymi podmiotami. Jeśli odkryjesz jakiekolwiek informacje dotyczące grupy atakującej lub zaangażowanych osób, będziesz ściśle współpracować z zespołem ds. wywiadu zagrożeń. Dodatkowo, będziesz pomagać zespołowi ds. kryminalistyki w tworzeniu osi czasu. Ostrzeżenie: Ten przypadek Sherlocka będzie wymagał elementu OSINT, a niektóre odpowiedzi mogą być znalezione poza dostarczonymi artefaktami, aby w pełni go ukończyć.

(ang. The SOC team has recently been alerted to the potential existence of an insider threat. The suspect employee’s workstation has been secured and examined. During the memory analysis, the Senior DFIR Analyst succeeded in extracting several intriguing URLs from the memory. These are now provided to you for further analysis to uncover any evidence, such as indications of data exfiltration or contact with malicious entities. Should you discover any information regarding the attacking group or individuals involved, you will collaborate closely with the threat intelligence team. Additionally, you will assist the Forensics team in creating a timeline. Warning : This Sherlock will require an element of OSINT and some answers can be found outside of the provided artifacts to complete fully.)

Artefakty

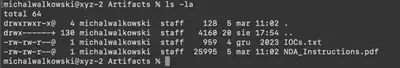

Po rozpakowaniu otrzymanego archiwum ZIP otrzymujemy dwa pliki (Rys 1):

IOCs.txt- lista IOC zebrana przez analityka,NDA_Instructions.pdf- instrukcja kroków, które powinny zostać wykonane przez insidera.

Rys. 1. Pobrane artefakty.

Rozwiązanie

Zadanie 1

Kiedy podejrzany po raz pierwszy rozpoczął rozmowy w Direct Message (DM) z zewnętrznym podmiotem (możliwa grupa aktorów zagrożeń, która celuje w organizacje, płacąc pracownikom za wyciek poufnych danych)? (UTC)

(ang. When did the suspect first start Direct Message (DM) conversations with the external entity (A possible threat actor group which targets organizations by paying employees to leak sensitive data)? (UTC))

W pliku IOCs.txt znajdują się tylko dwa adresy URL wykryte przez analityka (Rys. 2). Pierwszym adresem URL jest link do CDN, z którego prawdopodobnie został pobrany plik z instrukcjami dla insidera. Przy bliższym przyjrzeniu się temu linkowi zauważyłem, że zawiera on dwie wartości podobne do znaczników czasu (timestamp), mianowicie 1152635915429232640 oraz 1156461980652154931. Po szybkim wyszukaniu w Google, znalazłem narzędzie o nazwie Discord Snowflake to Timestamp Converter. Obie te wartości poprawnie dekodują się do formatu daty. Po zdekodowaniu pierwszej wartości otrzymałem datę: 2023-09-16T16:03:37.178Z, co okazało się prawidłową odpowiedzią.

IOCs.txt.

Odpowiedź: 2023-09-16 16:03:37

Zadanie 2

Jak nazywał się plik wysłany do podejrzanego?

(ang. What was the name of the file sent to the suspected insider threat?)

Z tego samego linku do Discord CDN (Rys. 2) wynika, że plik udostępniony insiderowi to NDA_Instructions.pdf. Nazwa pliku jest identyczna jak ta, którą otrzymujemy w archiwum zawierającym artefakty do rozwiązania zadania.

Odpowiedź: NDA_Instructions.pdf

Zadanie 3

Kiedy plik został wysłany do podejrzanego? (UTC)

(ang. When was the file sent to the suspected insider threat? (UTC))

Z linku Discord CDN (Rys. 2), druga wykryta przeze mnie wartość timestamp 1156461980652154931 po zdekodowaniu za pomocą Timestamp Converter dała wynik 2023-09-27T05:27:02.212Z.

Podsumowując, link CDN z Discorda ma następującą strukturę: https://cdn.discordapp.com/attachments/<timestamp rozpoczęcia konwersacji>/<timestamp wysłania pliku>/<nazwa wysłanego pliku>.

Odpowiedź: 2023-09-27 05:27:02

Zadanie 4

Podejrzany wykorzystał Google do wyszukania czegoś po otrzymaniu pliku. Jaka była fraza wyszukiwania?

(ang. The suspect utilised Google to search something after receiving the file. What was the search query?)

W pliku IOCs.txt znajduje się drugi URL zawierający dane wyszukiwania wykonane przez podejrzanego za pomocą Google (Rys. 3). Z URL pozyskałem następujące informacje:

- q=how+to+zip+a+folder+using+tar+in+linux

- Parametr

qreprezentuje zapytanie wyszukiwania, w tym przypadku: “how to zip a folder using tar in linux”.

- Parametr

2.sxsrf=AM9HkKkFWLlX_hC63KqDpJwdH9M3JL7LZA%3A1695792705892

- Parametr

sxsrfto token zabezpieczający przed fałszowaniem zapytań między witrynami (CSRF). Wartość1695792705892może oznacza znacznik czasu (timestamp) wyszukiwania, w tym przypadku:2023-09-27 05:31:45 UTC.

3.oq=How+to+archive+a+folder+using+tar+i

- Parametr

oqodnosi się do oryginalnego zapytania wpisanego przez użytkownika przed zatwierdzeniem lub kliknięciem sugestii wyszukiwania. W tym przypadku: “How to archive a folder using tar i”.

IOCs.txt, zawierający dane wyszukiwania wykonane przez podejrzanego.

Odpowiedź: how to zip a folder using tar in linux

Zadanie 5

Podejrzany pierwotnie wpisał coś innego w pasku wyszukiwania, ale znalazł sugestię wyniku wyszukiwania Google, na którą kliknął. Czy możesz potwierdzić, jakie słowa zostały pierwotnie wpisane w pasek wyszukiwania przez podejrzanego?

(ang. The suspect originally typed something else in search tab, but found a Google search result suggestion which they clicked on. Can you confirm which words were written in search bar by the suspect originally?)

Parametr oq z zadania nr 4.

Odpowiedź: How to archive a folder using tar i

Zadanie 6

Kiedy dokonano tego wyszukiwania w Google? (UTC)

(ang. When was this Google search made? (UTC))

Parametr sxsrf z zadania nr 4.

Odpowiedź: 2023-09-27 05:31:45

Zadanie 7

Jak nazywa się grupa hakerów odpowiedzialna za przekupienie podejrzanego?

(ang. What is the name of the Hacker group responsible for bribing the insider threat?)

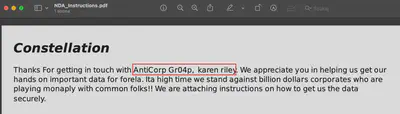

Po otwarciu instrukcji NDA_Instructions.pdf wysłanej przez atakującego do insidera, na samym początku atakujący przedstawia swoją grupę przestępczą oraz podaje imię i nazwisko odbiorcy wiadomości (Rys. 4).

NDA_Instructions.pdf.

Odpowiedź: AntiCorp Gr04p

Zadanie 8

Jak nazywa się osoba podejrzana o bycie insiderem?

(ang. What is the name of the person suspected of being an Insider Threat?)

Z rozwiązania zadania nr 7 (Rys. 4).

Odpowiedź: Karen Riley

Zadanie 9

Jaka jest anormalna data utworzenia pliku wysłanego do podejrzanego? (UTC)

(ang. What is the anomalous stated creation date of the file sent to the insider threat? (UTC))

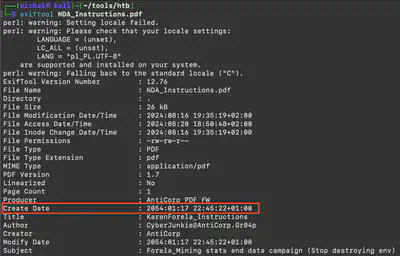

Za pomocą narzędzia exiftool pobrałem informacje zawarte w metadanych pliku NDA_Instructions.pdf (Rys. 5). Znajdowała się tam data utworzenia pliku (created date), która pochodziła z przyszłości.

NDA_Instructions.pdf.

Odpowiedź: 2054-01-17 22:45:22

Zadanie 10

Zespół wywiadu zagrożeń Forela pracuje nad odkryciem tego incydentu. Jakiekolwiek błędy operacyjne popełnione przez atakujących są kluczowe dla zespołu ds. bezpieczeństwa Forela. Spróbuj pomóc zespołowi TI i potwierdź prawdziwe imię agenta/opiekuna z Anticorp.

(ang. The Forela threat intel team are working on uncovering this incident. Any OpSec mistakes made by the attackers are crucial for Forela’s security team. Try to help the TI team and confirm the real name of the agent/handler from Anticorp.)

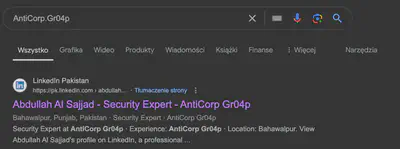

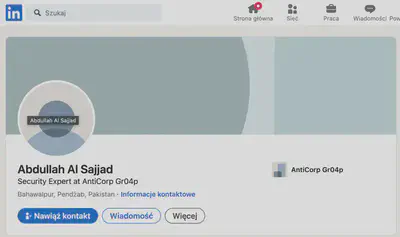

Po wpisaniu adresu AntiCorp.Gr04p w Google, pierwszym wynikiem wyszukiwania był link do profilu na portalu LinkedIn (Rys. 6).

AntiCorp Gr04p.

Odpowiedź: Abdullah Al Sajjad

Zadanie 11

Z jakiego miasta pochodzi atakujący?

(ang. Which City does the threat actor belong to?)

Na podstawie informacji zawartych na znalezionym profilu pracownika grupy AntiCorp Gr04p (Rys. 7).

Odpowiedź: Bahawalpur