Wprowadzenie do testów penetracyjnych – opis narzędzia Burp Suite

W tym wpisie skupię się na jednym z najważniejszych narzędzi wykorzystywanych w testach penetracyjnych — Burp Suite. Omówię jego funkcje, które wspierają proces wykrywania podatności w aplikacjach webowych, oraz przedstawię, jak to narzędzie może pomóc w analizie bezpieczeństwa.

Wprowadzenie do testów penetracyjnych – opis narzędzia Burp Suite

Wprowadzenie do testów penetracyjnych – opis narzędzia Burp SuiteCzym są testy penetracyjne?

Testy penetracyjne, znane także jako pentesty, to proces kontrolowanego przeprowadzania symulowanych ataków na systemy informatyczne w celu identyfikacji ich słabych punktów i ocenienia aktualnego stanu ich zabezpieczeń. Pentesty mają na celu wykrycie potencjalnych zagrożeń, które mogą być wykorzystane przez cyberprzestępców do uzyskania nieautoryzowanego dostępu do systemu.

Pentester sprawdza między innymi, czy:

- użytkownik aplikacji może uzyskać dostęp do danych innego użytkownika, mimo że nie powinien,

- użytkownik może zdobyć wyższe uprawnienia, które nie są mu przeznaczone,

- istnieje ryzyko nieautoryzowanego przejęcia konta administratora.

Narzędzia niezbędne w testach penetracyjnych

Jednym z narzędzi do przeprowadzania testów penetracyjnych jest Burp Suite, kompleksowe środowisko wspierające analizę bezpieczeństwa aplikacji webowych. Burp Suite oferuje szeroki zakres funkcji, które umożliwiają skuteczne identyfikowanie podatności i analizowanie komunikacji pomiędzy przeglądarką a serwerem. Narzędzie występuje w dwóch wersjach:

- Community Edition - darmowa wersja, która oferuje podstawowe funkcje odpowiednie dla początkujących użytkowników.

- Professional Edition - wersja płatna z zaawansowanymi funkcjami, które wspierają kompleksową analizę oraz automatyzację testów (zawiera między innymi wbudowany skaner).

Funkcje Burp Suite

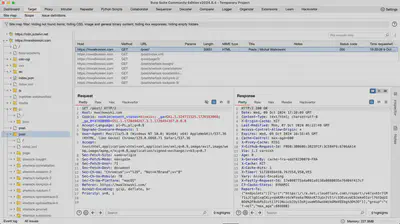

Zakładka Target

Zakładka Target umożliwia dokładne mapowanie aplikacji poprzez tworzenie sitemap (mapy witryny), która zawiera wszystkie zasoby dostępne w testowanej aplikacji. Jest to istotny element wstępnego etapu testów penetracyjnych, pozwalający na analizę struktury aplikacji i identyfikację potencjalnych obszarów ataku.

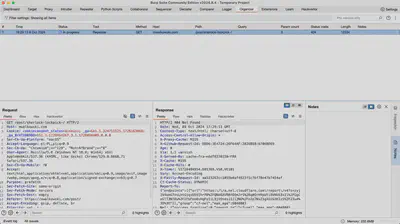

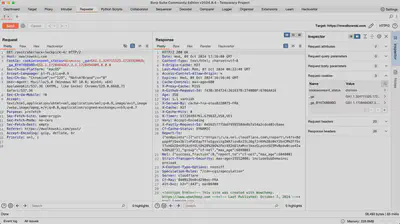

Zakładka Proxy

Zakładka Proxy w Burp Suite pozwala na przechwytywanie i modyfikowanie żądań HTTP i HTTPS, które są przesyłane pomiędzy przeglądarką a serwerem. Dzięki tej funkcji mogę manipulować danymi przesyłanymi w żądaniach, co jest niezwykle przydatne przy analizie podatności, takich jak Injection czy Cross-Site Scripting (XSS).

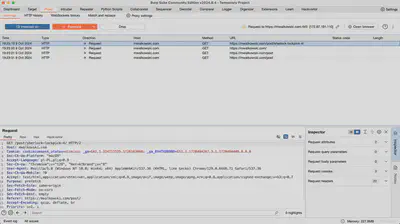

Repeater

Repeater to funkcja, która umożliwia wielokrotne wysyłanie i modyfikowanie żądań HTTP w celu testowania różnych scenariuszy i analizowania odpowiedzi serwera. To narzędzie jest szczególnie użyteczne przy badaniu złożonych ataków, takich jak SQL Injection, gdzie każda zmiana w żądaniu może prowadzić do odkrycia nowych informacji o systemie.

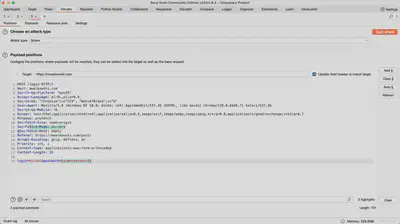

Intruder

Zakładka Intruder służy do automatyzowania ataków na aplikacje webowe, takich jak brute-force czy fuzzing. Pozwala na definiowanie punktów iniekcji w żądaniach i testowanie różnych wartości w celu znalezienia podatności lub wyczerpania zabezpieczeń aplikacji.

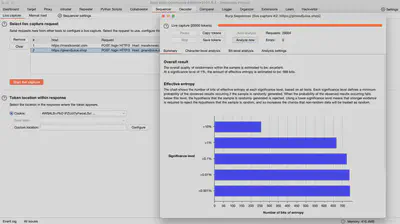

Sequencer

Zakładka Sequencer pozwala na analizę entropii i losowości danych generowanych przez aplikację, takich jak tokeny sesji czy ciasteczka. Dzięki temu można ocenić, czy dane te są wystarczająco losowe, aby uniemożliwić ataki takie jak przewidywanie tokenów.

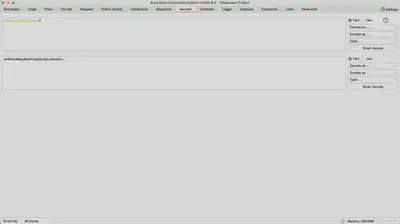

Decoder

Zakładka Decoder umożliwia dekodowanie i kodowanie różnych formatów danych, takich jak Base64, URL encoding, ASCII, czy hex. Jest to przydatne narzędzie do analizy i manipulacji danymi podczas testów penetracyjnych.

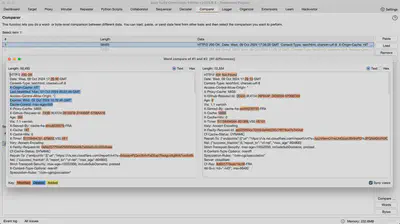

Comparer

Comparer to narzędzie do porównywania danych, które pozwala zidentyfikować różnice pomiędzy dwoma żądaniami lub odpowiedziami. Może być używane do analizy subtelnych różnic, które mogą wskazywać na podatności lub niepożądane zachowania aplikacji.

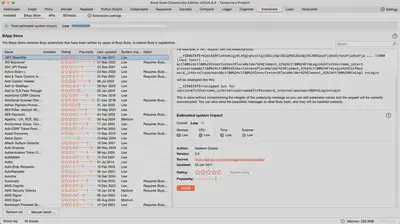

Extender

Zakładka Extender umożliwia dodawanie wtyczek do Burp Suite, które rozszerzają jego funkcjonalność. Dzięki temu można dostosować narzędzie do swoich potrzeb i integrować je z dodatkowymi modułami, które ułatwiają wykrywanie specyficznych podatności.

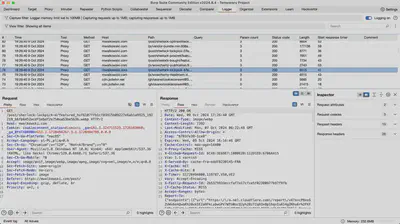

Logger i Organizer

Zakładka Logger umożliwia śledzenie wszystkich żądań, które przeszły przez Burp Suite, niezależnie od ich źródła. Organizer wspiera efektywne zarządzanie zadaniami i notatkami, co ułatwia śledzenie postępów w długoterminowych projektach testowych.